Hoffnung auf bessere und sicherere OT-Systeme

Sicherheit gewährleisten bedeutet häufig, dass Sicherheitstests durchgeführt oder neue Sicherheitskontrollen für ein System eingeführt werden. Die Aufrechterhaltung eines hohen oder zumindest ausreichenden Sicherheitsniveaus ist eine Herausforderung, vor allem, wenn das geschützte System über einen langen Zeitraum im Feld betrieben werden muss, z. B. bis zu 25 und mehr Jahre in der Fertigungsindustrie. Ein digitaler Zwilling kann hier die Lösung sein: Er ermöglicht die Durchführung vieler simulierter Sicherheitstests, ohne dabei auf das reale System zugreifen zu müssen [1]. Diese Sicherheitstests können automatische, periodische Tests oder Penetrations- und Systemtests umfassen. Ein System kann auf Fehlkonfigurationen in der Hard- und Software geprüft werden. Die Durchführung dieser Tests am digitalen Zwilling bietet den Vorteil, dass genauer eingeschätzt werden kann, wie sich das System in der Realität verhalten könnte. Außerdem hat eine Beschädigung des digitalen Zwillings keine Auswirkungen auf den Betrieb, da der Zwilling einfach zurückgesetzt werden kann. Ein weiterer Anwendungsfall für digitale Zwillinge in der OT-Sicherheit sind Systeme zur Erkennung und Vermeidung von Angriffen (eng. Intrusion-Detection- und Intrusion-Prevention-Systems), die Netzwerke auf bösartige Aktivitäten überwachen. Für das Training ihrer Erkennungsmechanismen sind große Datenmengen erforderlich, die digitale Zwillinge produzieren und somit beim Training der Intrusion-Detection-Systeme vor ihrem Einsatz helfen können.

Echte Digital Twins sind schwer zu finden

Dennoch sind die Einsatzfelder digitaler Zwillinge zur Verbesserung der Sicherheit (und für allgemeine Zwecke) derzeit begrenzt. Ein echter digitaler Zwilling benötigt kontinuierlich hochauflösende Daten. Ein solcher Datenstrom hat verschiedene Quellen und ändert sich während des Lebenszyklus des Systems. Zunächst können die Daten aus Konstruktions- und Entwicklungswerkzeugen stammen; später werden sie vom System während seines Betriebs im Feld generiert. Daten mit ausreichend hoher Auflösung und in ausreichender Menge (Stichwort Big Data) sind der Schlüssel für viele Anwendungsfälle des digitalen Zwillings. In der Forschung gibt es viele Testumgebungen, die Simulationstechniken verwenden, um ein reales Gegenstück zu imitieren [2]. Es ist jedoch schwierig, eine Bewertung zu finden, die wirklich zeigt, wie genau sie ihr reales Gegenstück nachbilden [3]. Die Suche nach einer Methode, mit der eine ausreichend hohe Datenauflösung (bekannt als Fidelity) erreicht werden kann, ist eine Forschungsfrage, die – zumindest im Moment – noch nicht gelöst ist. Dies sollte bei der Betrachtung möglicher Anwendungsfälle für digitale Zwillinge für die OT-Sicherheit berücksichtigt werden [4].

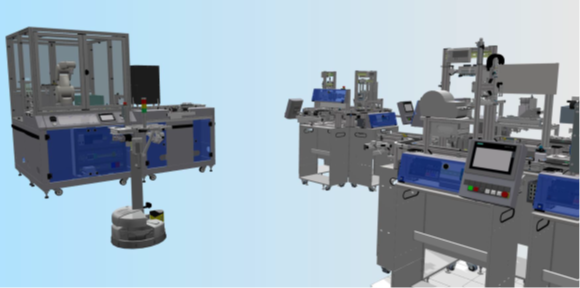

Abb. 1: Simulation des Fraunhofer AISEC, die zur Untersuchung digitaler Zwillinge verwendet wird.

Schritt für Schritt zum Ziel

Da digitale Zwillinge derzeit noch selten sind, können bei ihrer Entwicklung verschiedene Methoden in Betracht gezogen werden [5]. Unser Ziel sind Entwicklungen hin zu digitalen Zwillingen, die für die OT-Security von Nutzen sind.

Da nicht alle Teile eines komplexen Systems für die Untersuchung eines bestimmten Anwendungsfalls gleichermaßen relevant sind, können verschiedene Ebenen der Datenauflösung auf verschiedene Systemkomponenten angewendet werden. Ein Beispiel hierfür sind Penetrationstests von – wie in Abbildung 2 dargestellten – speicherprogrammierbaren Steuerungen (SPS). Das Ziel, dass die SPS-Zwillinge das reale Gerät möglichst genau nachahmen, kann z. B. mit Techniken wie Emulation oder Virtualisierung erreicht werden. Um digitale Zwillinge für industrielle Umgebungen entstehen zu lassen, sind jedoch in Zukunft weitere Fortschritte bei der Erfassung großer Datenmengen nötig.

Abb. 2: OT-Ausstattung am Fraunhofer AISEC.

[1] Eckhart, M., & Ekelhart, A. (2019). Digital twins for cyber-physical systems security: State of the art and outlook. Security and Quality in Cyber-Physical Systems Engineering, 383-412.

[2] Ani, U. P. D., Watson, J. M., Green, B., Craggs, B., & Nurse, J. R. (2021). Design Considerations for Building Credible Security Testbeds: Perspectives from Industrial Control System Use Cases. Journal of Cyber Security Technology,5(2), 71-119.

[3] Kayan, H., Nunes, M., Rana, O., Burnap, P., & Perera, C. (2022). Cybersecurity of industrial cyber-physical systems: a review. ACM Computing Surveys (CSUR), 54(11s), 1-35.

[4] Giehl, A., Wiedermann, N., Gholamzadeh, M. T., & Eckert, C. (2020, August). Integrating security evaluations into virtual commissioning. In2020 IEEE 16th International Conference on Automation Science and Engineering (CASE)(pp. 1193-1200). IEEE.

[5] Jones, D., Snider, C., Nassehi, A., Yon, J., & Hicks, B. (2020). Characterisingthe Digital Twin: A systematic literature review.CIRP Journal of Manufacturing Science and Technology,29, 36-52.

Weitere Informationen

- Ergebnisse der Forschungsprojekte IUNO und IUNO Insec

https://iuno-projekt.de/ - Projekt PoQsiKom startet. Post-Quanten-sichere Kommunikation für die Industrie 4.0 11.04.2022

https://www.aisec.fraunhofer.de/en/media/press-releases/2022/PoQsiKom.html - Peter Koller. Sicherheit in der Automatisierung. Damit der Digital Twin nicht zum bösen Zwilling wird. 15.09.2022

https://www.all-electronics.de/automatisierung/damit-der-digital-twin-nicht-zum-boesen-zwilling-wird-833.html

Author

Alexander Giehl

Alexander Giehl arbeitet seit 2013 am Fraunhofer AISEC, wo er sich auf die Verbesserung der Cybersicherheit durch Modellierung und Simulation spezialisiert hat. Seine Schwerpunkte sind sichere eingebettete Systeme, Sicherheit in der Fertigung und in der Automobilindustrie, digitale Zwillinge sowie allgemeine Cybersecurity und Managementsysteme. Darüber hinaus leitete er das vom Bundesministerium für Bildung und Forschung (BMBF) geförderte Forschungsprojekt »IUNO Insec« zur Entwicklung von Cybersecurity-Lösungen für KMU.

Kontakt: alexander.giehl@aisec.fraunhofer.de